Lübnan genelinde Hizballah’ın (Aslında bu kelimenin Arapçası ve Latin literasyonu öyledir. Fransızca Hizbollah ya da Hezbollah denilir, Türkçe kitaplara oradan girdiği için bizde de Hizbullah deniyor) çağrı cihazlarının patlaması, çok iyi organize edilmiş, orkestrasyonu iyi kotarılmış bir istihbarat operasyonu.

Bu operasyonu, kimin nasıl yapmış olabileceğini, hangi yöntemlerin kullanılmış olabileceğini ve bunun anlamını tartışmadan önce, Hizballah çağrı cihazları operasyonu neydi, sorusuna yanıt aramamız gerektiğini düşünüyorum.

Operasyonu nasıl tanımlamalı?

Bu operasyon sırasında sinyal istihbaratı, insani istihbarat, siber espiyonaj, saldırgan siber saldırı araçları (offensive cyber security tools) gibi araçların hep birlikte kullanıldığını tahmin ediyorum.

Bu yöntemler kullanıldığı için operasyonu siber saldırı olarak tanımlayanlar olsa da bu tür saldırılara bence elektronik harp demek daha yerinde.

NATO elektronik harbi şu şekilde tanımlıyor: “Elektronik harp (EH), siber savaş ve yeteneklerle karıştırılmamalıdır. Genel olarak, siber operasyonlar, istihbarat elde etmek veya hedefin yeteneklerini azaltmak için, bir hedefin bilgisayar sistemlerine sızmak ve onları bozmak için çeşitli hackleme teknikleri kullanır.

Elektronik Harp, elektromanyetik spektruma erişimi kesmek, teknolojiler arasındaki sinyalleri engellemek ve onları çalışmaz hale getirmek için yönlendirilmiş enerji kullanır. Elbette, bilgisayar altyapısına müdahale ederek elektronik harp siber alandaki operasyonları etkileyebilir.”

Hassasiyeti, uygulaması ve gizliliğiyle dikkat çeken bu operasyon sırasında Hizballah’ın çağrı cihazlarının tedarik zincirlerine sızıldığı, cihazların değişik metotlar kullanarak silahlandırıldığı, muhtemelen uzaktan sinyallerle ürkütücü bir doğrulukla yıkımın tetiklenebildiğini gözlemledik.

Çağrı cihazı teknolojisi ve kullanımı göz önüne alındığında İsrail’in bunları yapabilmesi şaşırtıcı gelmiyor ama savaşların günümüzde hangi sürprizleri getirebileceğinin iyi bir özetini sunuyor.

Operasyonu kim yaptı?

Öncelikle bu operasyonu üstlenen kimse olmadığını söyleyerek başlamam gerekiyor ama ben iki takım tarafından gerçekleştirildiğini düşünüyorum.

Herkesin aklına ilk olarak Mossad’ın geldiğine eminim. Ama bu operasyonun tek bir kaynak tarafından icra edilmesi zor. O yüzden İsrail ordu istihbaratının, özellikle Unit 8200 biriminin katıldığını düşünüyorum.

Hizballah yıllar önce bu istihbarat birimini farklı bir yöntemle oltalamıştı. İçi plastik patlayıcı dolu bir cep telefonunun İsrail Ordusu’nun eline geçmesini bilerek sağlamıştı. Bu telefon içindeki bilgilerin ne olduğunun anlaşılması için taranmadan hızlıca Unit 8200’e getirilmiş, buradaki patlama zarara ve can kaybına yol açmıştı.

Operasyon nasıl planlanmış olabilir?

İsrail’in düzenli olarak dinleme yaptığını bilmeyen yok. Lübnan da sürekli dinlenen ülkelerden biri.

Temmuz 2024’te cep telefonu sinyali takibi sayesinde katledilen liderlerinden Fuad Şukri’den sonra, Genel Sekreterleri Hasan Nasrallah’ın şubat ayında emrettiği gibi Hizballah üyeleri cep telefonlarını kullanılmamak üzere demir kutulara koymaya başladı.

Cep telefonlarının yerini analog hatlarla çalışan çağrı cihazları aldı. Telefon santralleri Hizballah’ın kontrolünde olduğu için de yüksek güvenlik sağlayabileceği düşünüldü.

İran’ın da belirli noktalarda çağrı cihazı kullandığını zannediyorum. Ne var ki, Hizballah’ın elinde yeteri kadar güncel cihaz yoktu. Pili uzun süre giden ve çekim gücü yüksek çağrı cihazlarının alınmasına karar verildi.

İhtimal dahilindedir ki, İstihbarat Örgütü Hizballah’ın çağrı cihazına geçmek istediğine dair bir istihbarat edinmiştir. Bunun üzerine çalışmalar başlamıştır.

Çağrı cihazları sandığınızdan büyük bir marketi oluşturuyor. Tek yönlü iletişim kurduğu için telefon gibi yerinizin takibi kolay değil. Birçok güvenlik, teknik ve ekonomik faydası var.

Savaşın ve istihbaratın acımasız doğasında merhamet yoktur. Eğer düşmanınız susamışsa ve su içecekse önce onun suyunu zehirlersiniz ya da ilaçlarsınız ki, su içerse bile sizinle savaşacak gücü kalmasın.

Sabotajın ilk katmanı: Tedarik zincirine sızma ya da tedarik zinciri kurma

Tedarik zinciri saldırılarını son yıllarda siber güvenlik alanında da sıkça görüyoruz.

İstihbarat servisleri de kritik hedeflerine yönelik operasyonları önce tedarik zincirine sızarak gerçekleştiriyorlar. Daha önce İsrail’in Tayvan’da yarı-iletkenler üzerine de operasyonlar yaptığı biliniyor.

Burada iki hipotezle karşı karşıyayız. Kimi kaynaklar farklı marka model çağrı cihazlarının patladığını, kimi kaynaklar ise BAC markalı ve Gold Apollo çağrı cihazlarının patladığını söylüyor. Eğer birden çok markanın çağrı cihazı patlamış ise operasyonu düzenleyenlerin bir pil fabrikasına sızmış olması beklenir. Yok tek marka çağrı cihazları patlamışsa, montaj sırasında gereken müdahaleler yapılmış olabilir.

İsrail ajanları çağrı cihazlarını, bu çağrı cihazlarının üreticisi ve satıcısı olduğu söylenen Tayvan veya Budapeşte merkezli bir fabrikada üretim veya taşıma sırasında ele geçirmiş olabilir. Yaralı ve ölü sayısına bakarak 3000 +/- 500 tane çağrı cihazının modifiye edilmiş olduğunu düşünüyorum.

Fakat ne Tayvan’daki ne de Macaristan’daki firmanın ilgisi olmayabilir; oltaya gelen Hizballah’a çağrı cihazı satmak için bir paravan şirket kurularak gereken ticari aktivite yapılmış olabilir. Hizballah’a çağrı cihazı satan paravan şirketin üretim sürecini İstihbarat Örgütü yürüttüğü için çağrı cihazlarının içine müdahale etmek işin en kolay kısmı olmuş olabilir.

Üstelik uzaktan iletişim cihazı patlatma fikri yeni de sayılmaz. Siber güvenlik uzmanı Chris Domas yaptığı bir TED konuşmasında nasıl bir düşünce modeliyle bir teröristin telefonu patlatılabilir konusunu tartışmıştı. Ayrıca hafızanızı biraz zorlarsanız, İsrail’in farklı seferlerde Hamas komutanlarının telefonlarını patlatarak saldırdığını da hatırlayacaksınız.

Buradaki esas nokta, çağrı cihazlarının düşük teknolojili olarak kabul edilmesi ve modern gözetimden kaçınmak için basit tasarımlara sahip olması. Fakat bu basitlik aynı zamanda onları kurcalanmaya karşı da savunmasız hale getirir. Modern cihazların karmaşık şifreleme veya oynanmaya karşı koruma mekanizmalarına sahip olmadıkları için çağrı cihazları modifiye edilmeye olanak tanır.

Öte yandan Hizballah’ın çağrı cihazlarına duyduğu güven de sömürülmeye müsait bir durum yaratmıştır. İstihbarat Örgütü, muhtemelen bu güvenlik açığını istismar ederek, Hizballah’ın lojistik ekipleri tarafından fark edilmeyecek şekilde çağrı cihazlarına patlayıcı maddeler yerleştirilmiştir.

Paravan şirket aracılığıyla sorunsuz giden üretim ve teslimat sonrasında, geriye kalan unsur senkronize bir patlatma anıdır.

Senkronize tetikleme ve radyo frekansı sinyalleri

Lübnan’da gerçekleşen operasyonun en ilginç yanı binlerce çağrı cihazının senkronize bir şekilde patlamasıydı. Bunun en önemli etkisi şok ve korku dalgası oluşturması ayrıca patlama sonrasında hastanelerin, ilk yardım servislerinin kapasitesinin aşılacağı için yeterli hizmeti verememesidir. Peki bu patlama nasıl gerçekleştirilmiş olabilir?

Her çağrı cihazı, ağı tarafından gönderilen sinyalleri alarak onları metinlere çevirir ve kullanıcısına gösterir.

Çağrı cihazlarının sınırlı hesaplama yetenekleri göz önüne alındığında, akıllı telefonlardaki gibi gelişmiş uzaktan patlatma sistemleri için gereken güçlü donanıma sahip değillerdir. Daha doğrusu çağrı cihazlarının içinde karmaşık devre kartları ve mikro-işlemciler yer almaz. Nispeten daha temel bir işleyişi vardır. Fakat çağrı cihazları fonksiyonlarını yerine getirebilmek için radyo frekansı (RF) sinyallerine ihtiyaç duyarlar. Bu ihtiyaç İstihbarat teşkilatı için yeni bir fırsat eşiğidir.

Cihazların içindeki patlayıcıların nasıl harekete geçtiğini açıklamak için elimizde iki senaryomuz var.

Birinci senaryo çağrı cihazlarına yalnızca metinden fazlasını içeren dikkatlice hazırlanmış bir radyo frekansı sinyali veya mesajı göndermeyi içeriyor. Bu sinyal çağrı cihazının güç yönetim sistemi veya piliyle doğrudan etkileşime girecek şekilde tasarlanmış olabilir. Elektrik akımında bir dalgalanmayı tetikleyerek, gömülü patlayıcı tipinin infilak etmesine sebep olmuştur.

Diğer senaryoda da radyo frekansı sinyali, çağrı cihazının güç kaynağına bağlı patlayıcıyı etkinleştiren uzaktan bir anahtar görevi görmüş olabilir. Çağrı cihazları, tasarım gereği belirli radyo frekanslarına ayarlanmıştır. İstihbarat teşkilatı tüm cihazların hepsine evrensel bir “patlatma” komutu göndermek için bu frekanslarla eşleşen bir sinyal tasarlamış olabilir.

Ürün yazılımı manipülasyonu: Sessiz sabotajcı

Donanım yazılımına müdahale, sabotaj amaçlı siber çatışma yöntemlerinin en tercih edilenlerinden biri.

Donanım yazılımı hackingi, cihazları kontrol eden temel yazılımın kötü amaçlı işlevleri içerecek şekilde değiştirildiği klasik bir saldırı tekniği.

Donanım yazılımına yönelik hacking’lerde genellikle cihazın flaş belleğine veya önyükleme sürecine ait yönetim alanları istismar edilir. Saldırganlar ayrıca sistem yönetim modu (SMM) gibi çalışma zamanı özelliklerini de hedef alırlar. Donanım yazılım hacking’i yapıldığında cihaz çalışırken işletim sistemi kötü amaçlı kod çağırır ve koşturur.

Lübnan’daki çağrı cihazları için bu yöntem kullanılmış olabilir. İstihbarat Örgütü tedarik zinciri ihlali sırasında gizli bir donanım yazılımı arka kapısını cihazlara yerleştirmiş olabilir. Bu durumda çağrı cihazları normal koşullar altında beklendiği gibi çalışacak ancak fark edilmeyen belirli bir tetikleyici sinyali bekleyecektir. Bu yöntem, özel bir “etkinleştirme” komutunu tanımak için iletişim protokollerinin veya donanım mikro denetleyicilerinin değiştirilmesini gerektirecektir. Böyle bir tekniğin kullanılıp kullanılmadığı adli bilimler incelenmesinde kolayca ortaya çıkacaktır.

Çağrı cihazları çok temel işlevleri yerine getirdikleri için İstihbarat Örgütü’nün minimal donanım yazılımı hacking’i uyguladığını düşünüyorum.

Böyle bir senaryoda cihazlara zaman gecikmeli komutlar yerleştirebilir veya benzersiz bir sinyal dizisi alındığında patlayacak şekilde ayarlanabilir. Donanım yazılımı hacking’inin çok zor fark edilen doğası, çağrı cihazları gibi düşük teknolojili cihazlarda kurcalamaya karşı güvenliğin olmamasıyla birleştiğinde, bu yaklaşımı oldukça uygulanabilir hale getirir.

Zaman ayarlı patlayıcılar: Eşzamanlı patlama için hassas mühendislik

Lübnan genelinde çağrı cihazlarının aynı anda patlatılması, zaman ayarlı bir patlama mekanizmasının veya koordineli bir uzaktan tetikleme sisteminin kullanıldığını varsaymamıza yol açıyor. İstihbarat örgütlerinin patlamanın belirli bir zamanda gerçekleşmesi için önceden programlayarak, canlı iletişime güvenmeden patlamaları senkronize edebildiğini tahmin etmek güç değil.

Böyle bir yöntem kullanılmışsa bu, çağrı cihazının pil bölmesine sığacak kadar küçük hazır zamanlayıcılar kullanarak cihazları üretim aşamasında programlamayı içerirdi. Bu zamanlayıcılar etkinleştirildikten sonra, önceden ayarlanmış bir ana kadar geri sayarak tüm çağrı cihazlarının dar bir zaman aralığında patlaması sağlanırdı. Bu yöntem, radyo frekansı iletişimlerinde bir kesinti olması durumunda bile operasyonun başarısını garantileyerek ek bir güvenlik katmanı sağlardı.

Bütün bu seçenekleri hibrit bir çağa uygun hale getirirsek, İstihbarat Örgütü zamanlayıcıları uzaktan aktivasyonla birleştiren bir yaklaşımı tercih etmiş olabilir. Bu senaryoda, zamanlayıcılar yedek olarak hizmet ederken, radyo frekansı tetiklemeli komutlar cihazların ne zaman patlayacağı konusunda gerçek zamanlı kontrol sağlamış olabilir.

Piller, patlayıcılar ve tercihler

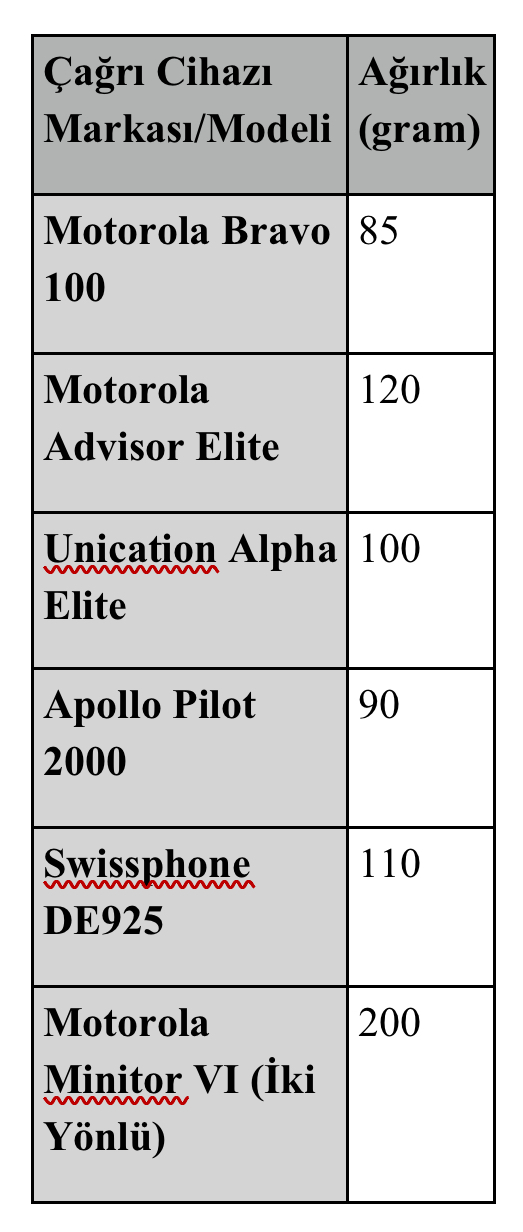

Paravan tedarik zinciri kuran ya da tedarik zincirini sömüren İstihbarat Örgütü’nün elinde seçenek olarak farklı patlayıcılar vardı. Masada duran en büyük problem, çağrı cihazlarının ağırlığı ve patlayıcının ihtiyaç duyacağı enerji idi. Önde gelen marka ve modellere baktığımızda cihazların ağırlıklarının tek yönlü iletişim kuran cihazlarda minimum 85 gram, maksimum 120 gram olduğunu görüyoruz.

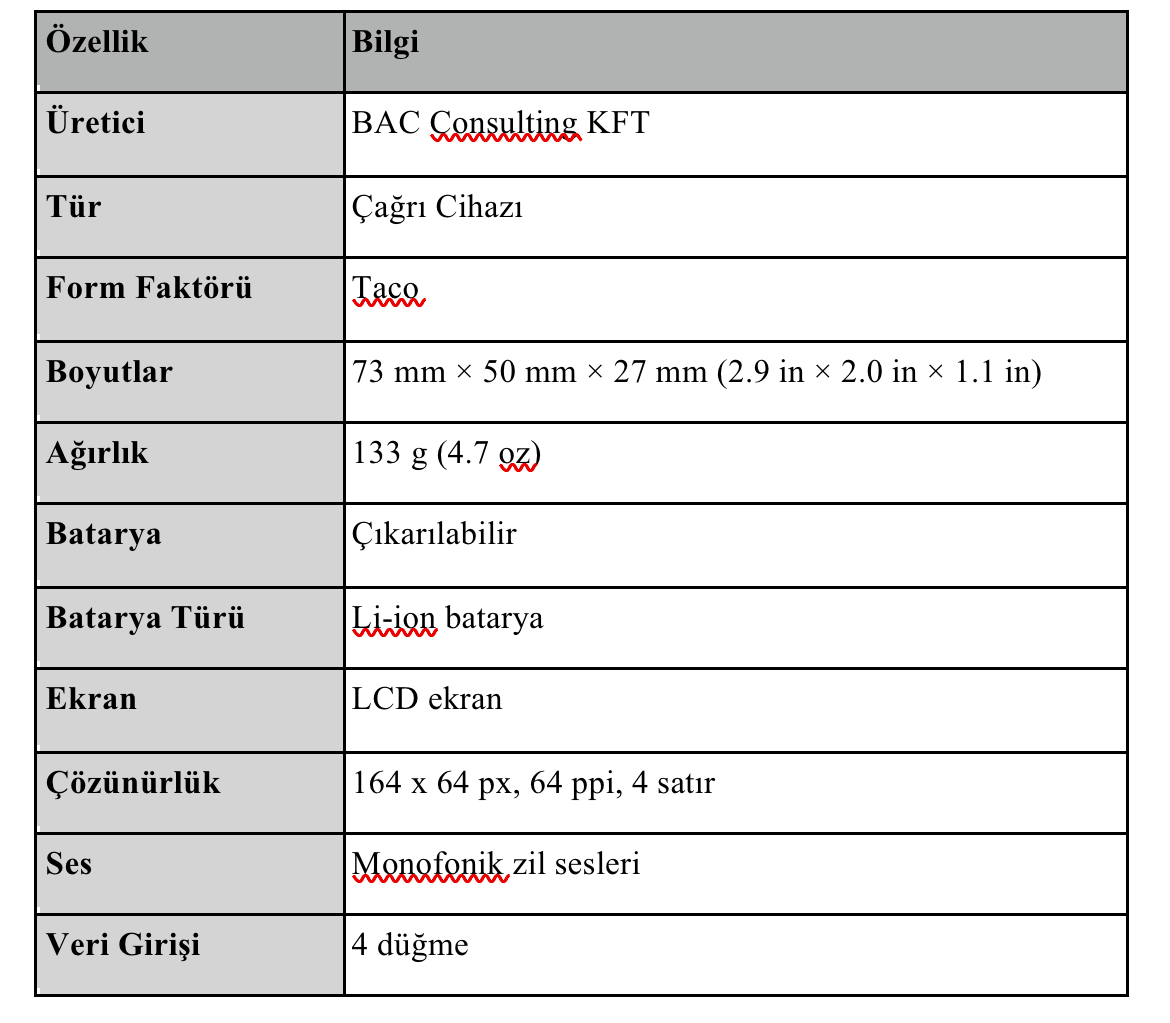

Lübnan’da patlayan cihazlar ise Gold Apollo AR924 aşağıdaki özelliklere sahip epey ağır bir çağrı cihaz.

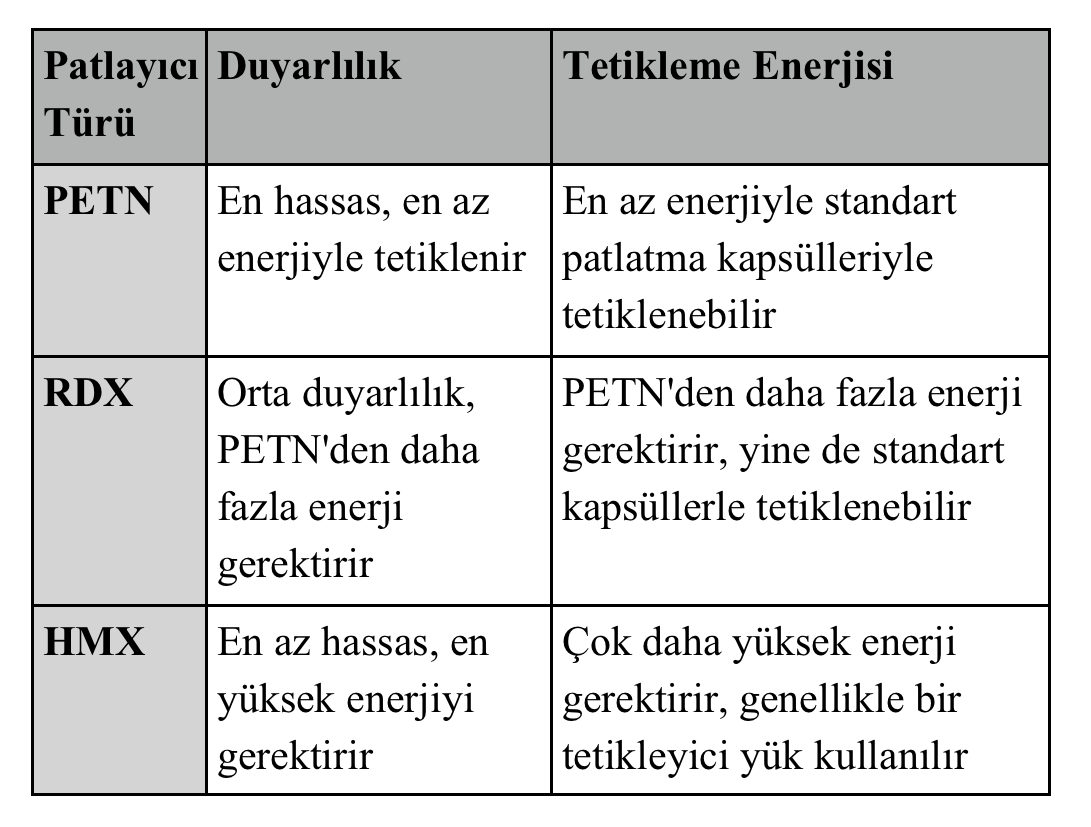

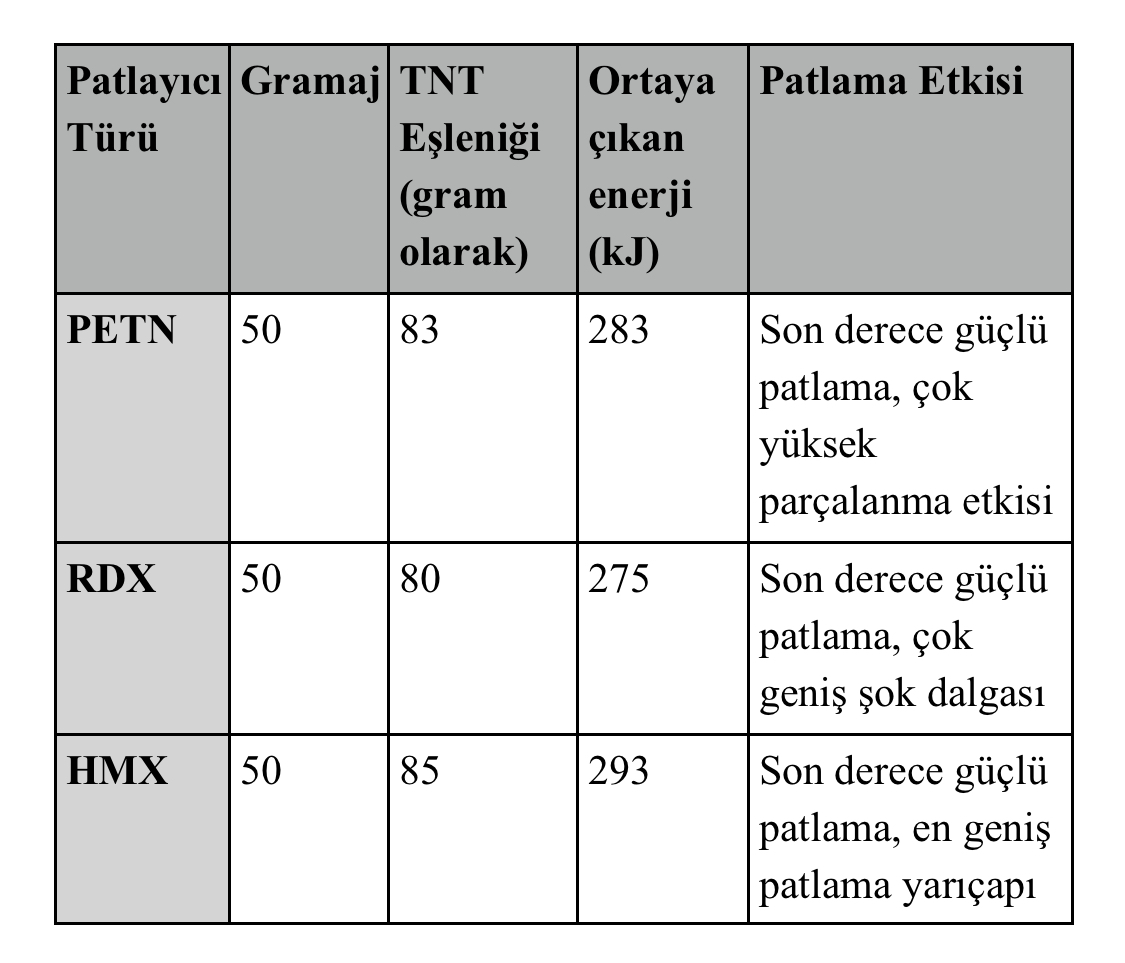

Bu da karşımıza maksimum olarak ne kadar patlayıcı kullanılabileceği sorusunu getiriyor. Çağrı cihazlarının pil bölmelerine küçük miktarlarda güçlü bir patlayıcı olan RDX, HMX ya da PETN yükleyerek cihazlar gizli bombalara dönüştürülmüş olabilir.

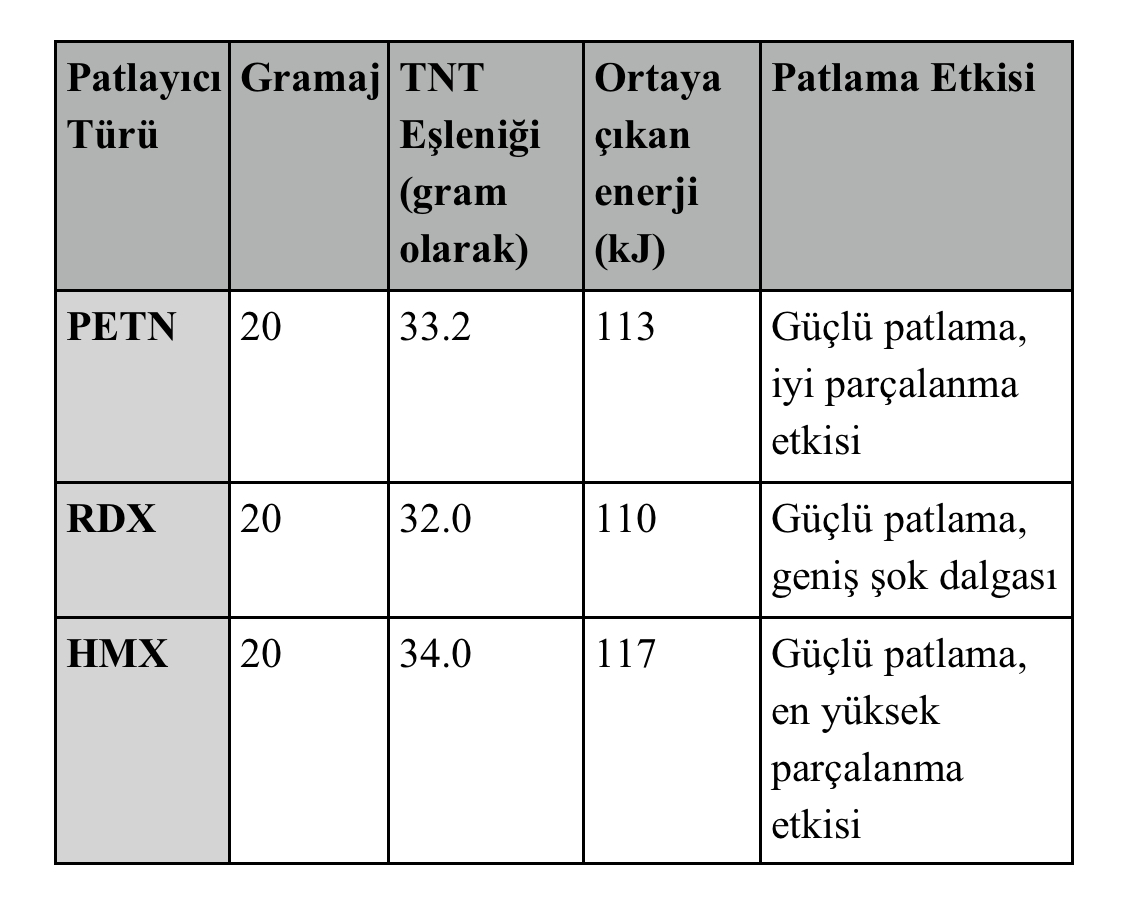

Bu üç seçeneğin arasından PETN ve RDX’in öne çıktığını görüyoruz. Nihayetinde çağrı cihazının da üretebileceği enerji dalgalanmasının sınırları olduğu da ihmal edilmemeli. New York Times dahil olmak üzere pek çok yayın organı bütün veriler ışığında patlayıcının 20-50 gram kullanıldığını tahmin ediyor. Yakından baktığımızda 20 gram için üç patlayıcı türünün de benzer patlama etkilerine sahip olduğunu görüyoruz.

Aynı analizi 50 gram için yaptığımızda aşağıdaki tablo çıkıyor:

Bu tablolar da en muhtemel seçeneklerin PETN ve RDX olduğunu ortaya koyuyor.

PETN, RDX’e kıyasla şoka, sürtünmeye ve ısıya karşı daha hassas. Bu, PETN’nin nispeten küçük bir enerjiyle bile daha kolay patlayabileceği anlamına gelir. Öte yandan RDX daha stabil olduğu için taşıma ve kullanım açısından daha güvenlidir. Oysa PETN yüksek hassasiyeti, hızlı patlaması ve parçalanma etkisi sayesinde diğer patlayıcıları başlatmak veya hassas patlayıcı sonuçlar elde etmek için mükemmel bir seçim. Minimum elektrik yüküyle kolayca patlatılabilir olması da onu çağrı cihazlarına yerleştirmeye aday hale getirir. Bahsedilen çağrı cihazı Gold Apollo AR924’ün Lityum İyon (Li-ion) pil kullanması patlamanın yakıcı gücünü ve hasarını daha da arttıracaktır.

Dahası, PETN’nin geleneksel güvenlik önlemleriyle tespit edilmesi zordur, özellikle çağrı cihazları gibi günlük elektronik cihazlara yerleştirildiğinde PETN kullanma kararı, İstihbarat Örgütü’nün hem operasyonel ihtiyaçları (yüksek verim, düşük tespit riski) hem de bu görevde yer alan teknik kısıtlamaları (küçük form faktörü) göz önüne aldığını vurgular.

Patlayıcının ne olduğu hakkındaki bütün analizler tahminden öte gitmiyor. Sanırım Lübnan’daki adli suçlar araştırmacılarının cihazlarda ve patlama alanlarında yapacakları kısa bir çalışma bize patlayıcının ne olduğunu kolayca söyleyecektir. Bu tür patlayıcıların herkes tarafından tedarik edilmeyeceğini ve bazılarının içinde kimyasal imzalar olduğunu da hurda teferruat olarak vereyim.

Elektronik harp, kinetik savaş ve siber imkanlar

Hizballah çağrı cihazı patlama operasyonunun istihbarat, sabotaj ve düşük yoğunluklu savaş literatüründe büyük bir kilometre taşı olarak tanımlanacağı muhakkak.

Operasyonun aynı zamanda, siber çatışmanın, elektronik harp imkanlarının ve fiziksel savaşın birbirine ne kadar yakınlaştığının büyük bir göstergesi olduğunu söyleyebiliriz. Modern istihbarat operasyonlarının artık dijital veya fiziksel alanlarla sınırı kalmadığını bu iki alanın bir birleşimini içerdiğini söyleyebiliriz. Benzer uygulamaları daha sık göreceğimize eminim.

Nesnelerin interneti, yapay zeka ve yeni gelişen teknolojilerin bu tür saldırılara ne derece açık olduğu düşünüldüğünde çok farklı senaryolar oluşturmak mümkün. Normlar ve ahlaki kabuller olmazsa Dünyayı Ardında Bırak (Leave the World Behind) filminde olduğu gibi kalabalıklara sürücüsüz arabalar göndermek ve hatta elektrikli bu araçları patlatmak mümkün.

İnsanın yıkıcı zekasını ve kurnazlığını ancak uluslararası kabul görmüş ahlaki normlar ve ortak kabuller engelleyebilir. Aksi takdirde ünlü felsefeci Hannah Arendt’in dediği gibi kötülüğün sıradanlaşması kaçınılmazdır.

Bu makalede yer alan fikirler yazara aittir ve Fikir Turu’nun editöryel politikasını yansıtmayabilir.

Bu yazı ilk kez 23 Eylül 2024’te yayımlanmıştır.